山雨欲来风满楼——Bluekeep漏洞已多次释放高危信号

时间:2019-11-11 15:30:29 热度:37.1℃ 作者:网络

5月14日,Windows被曝出堪比“永恒之蓝”的远程高危漏洞Bluekeep(CVE-2019-0708)。一时间,全球陷入高度关注与持续恐慌,半年来,360安全大脑及微软频频发布安全预警,并且每一次与Bluekeep相关的高危警报,无不扯动着安全界的敏感神经。

自第一个安全警报拉响开始,360安全大脑与微软就对Bluekeep漏洞保持着长期追踪与实时监测,在这期间,360安全大脑密集发布了漏洞补丁、免疫工具、无损检测工具等安全防护方案。始料未及,9月7日Bluekeep漏洞EXP代码被公开,360安全大脑与微软又再度第一时间发布预警通告,并呼吁尽快进行热补或免疫。

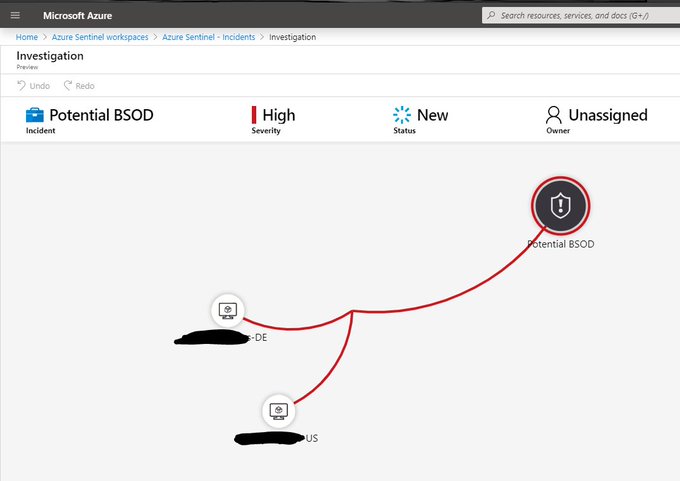

事件持续发酵至10月23日,BlueKeep漏洞的野外利用终于面世。360安全团队全球首家监测到攻击者利用该漏洞对国内某高校计算机发起攻击,意图窃取该计算机内部的敏感信息。紧接着11月1日,360安全大脑再次捕获到一起利用BlueKeep漏洞发起的入侵案例,攻击者则通过该漏洞释放“暗影远控”木马。

再一次地,微软也在11月2日发布漏洞野外利用的安全预警,大规模利用BlueKeep漏洞的黑客攻击活动正在持续发酵,新一轮的攻击旨在目标系统上安装恶意挖矿程序,致使遭攻击电脑沦为“矿工”,且法国、俄罗斯、意大利、西班牙、乌克兰、德国、英国等多个国家地区均已遭袭,BlueKeep漏洞威胁进一步蔓延全球。

BlueKeep漏洞武器化,威胁态势不断发酵

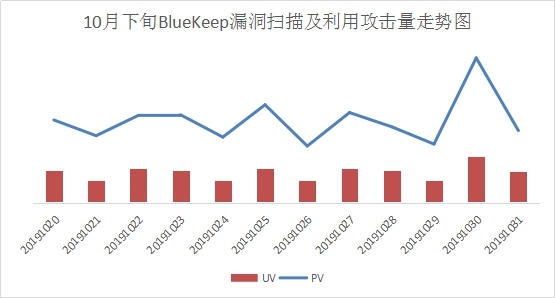

结合360安全大脑防护数据看,自10月23日起,360安全大脑率先捕捉到BlueKeep的野外攻击,直至现在通过BlueKeep发起的攻击不断出现。下图为10月下旬360安全卫士客户端所拦截到的BlueKeep攻击走势图,总的攻击量虽然没有爆发趋势,但也并未出现明显的放缓迹象。

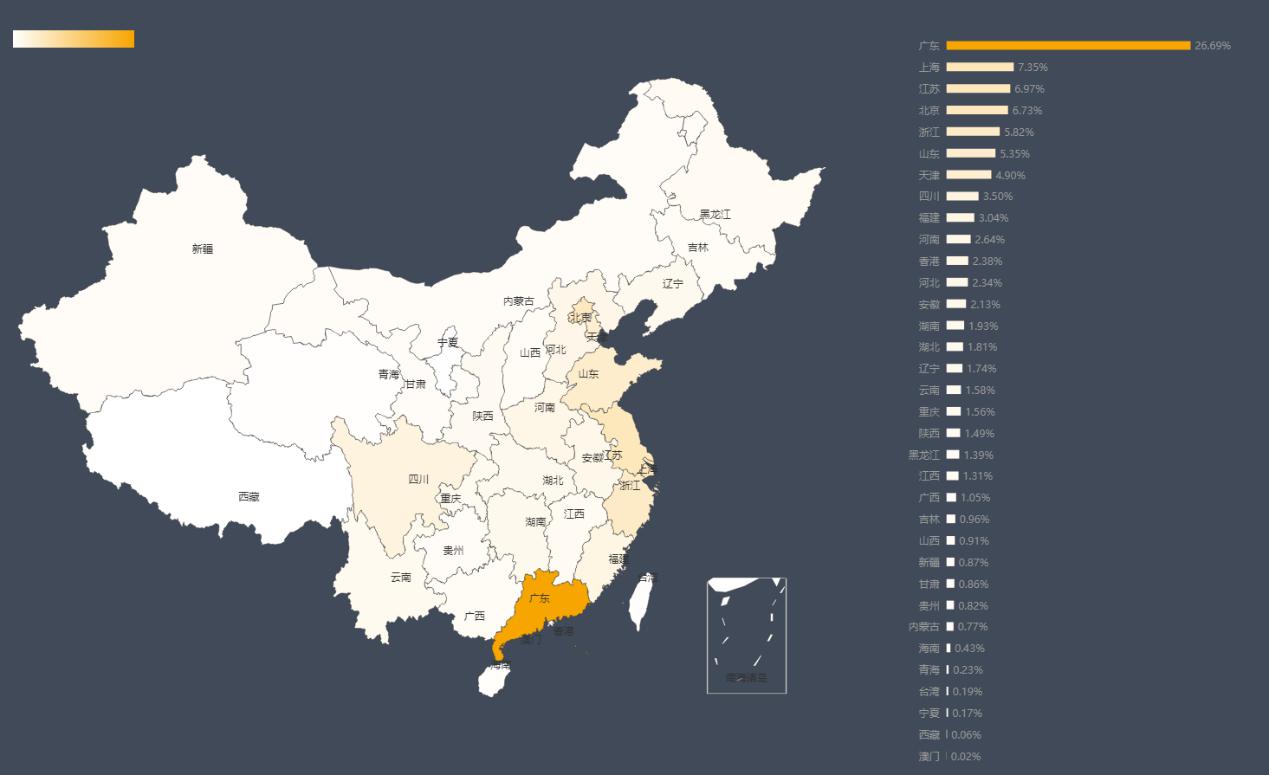

而从受攻击用户的地域分布看,受攻击用户则主要集中在网络相对发达的地区。广东、上海、江苏、北京、浙江分列前五位。

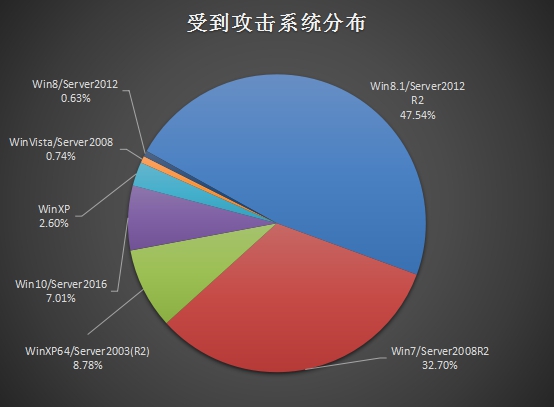

而从受攻击的系统来看,Windows 8.1/Windows Server 2012 R2的占比最高,占到了近一半(47.54%),而Windows 7/Windows Server 2008 R2则是占到了32.70%位列第二。此数据也与目前Windows服务器系统的分布情况大体相符,可见攻击者并未针对特定系统发起攻击,而是对所有暴露在互联网上的服务器进行撒网式攻击。

BlueKeep时间线:

时间事件链接

面对此次RDP风波的再度升级,广大用户不用过分担心,因为早在5月22日,针对如此高危的漏洞,360安全大脑已全球独家推出RDP远程漏洞热补丁工具http://down.360safe.com/HotFix_CVE-2019-0708.exe无需重启服务器,即可自动免疫此高危漏洞攻击,保护服务器数据及个人用户信息安全。

安全建议:

1、与普通的木马攻击不同,使用补丁修复漏洞,对漏洞攻击的防护效果是最好的。强烈建议广大网络管理员尽快安装360安全卫士或下载使用360高危漏洞免疫工具修复该漏洞;如果企事业单位无法安装微软补丁修复,或者服务器无法重启,请使用360安全卫士热补丁工具保护数据安全。

2、提高安全意识,不随意点击来源不明的邮件、文档、链接等,并及时为操作系统、IE、Flash等常用软件打好补丁。

3、避免将远程桌面服务(RDP,默认端口为3389)暴露在公网上(如为了远程运维方便确有必要开启,则可通过VPN登录后才能访问),并关闭445、139、135等不必要的端口。